|

|

Содержание

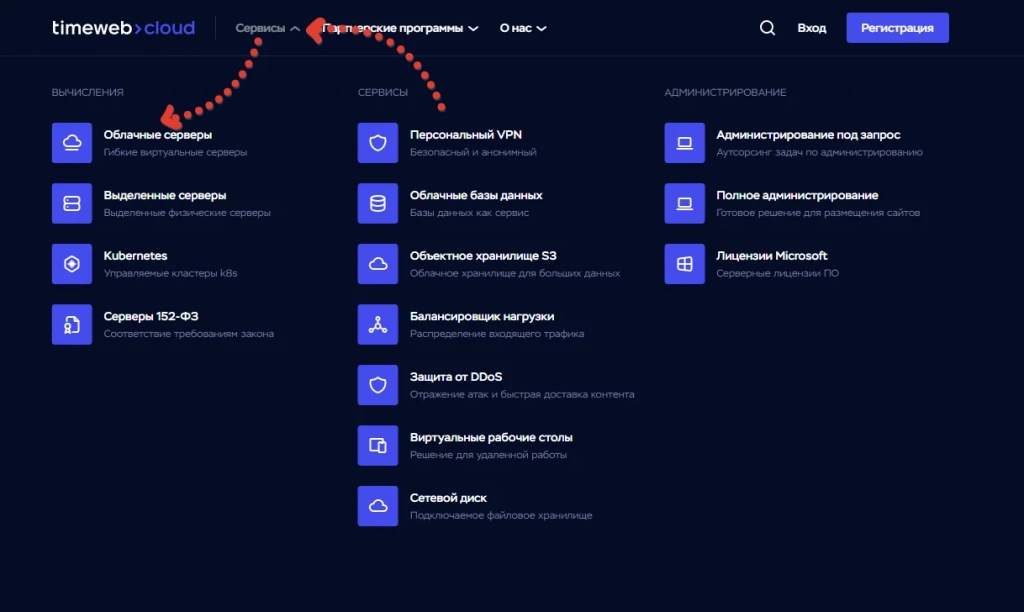

Внесение магазинов на битрикс аспроhttps://youtu.be/W0ETTI99QOYКак убрать блок нужна консультация в Аспро МаксимумПолезные сервисыСвой VPNДавайте без лишней воды: без VPN сейчас жить так же трудно, как дышать без воздуха. Поэтому сразу погнали. Покупка сервераЧтобы поднять свой VPN, нам нужно то, на чём, собственно, его поднимать. Поэтому покупаем свой VPS-сервер. Я купил на timeweb, но вы можете выбрать другой вариант.

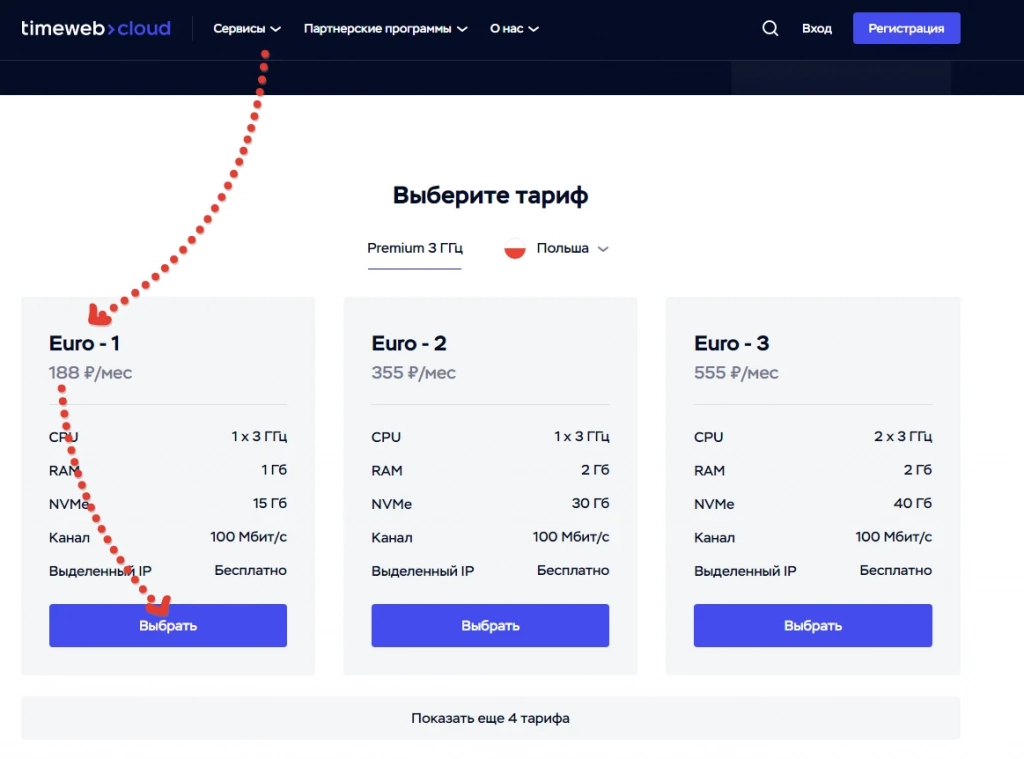

Вам нужно выбрать один из существующих вариантов:

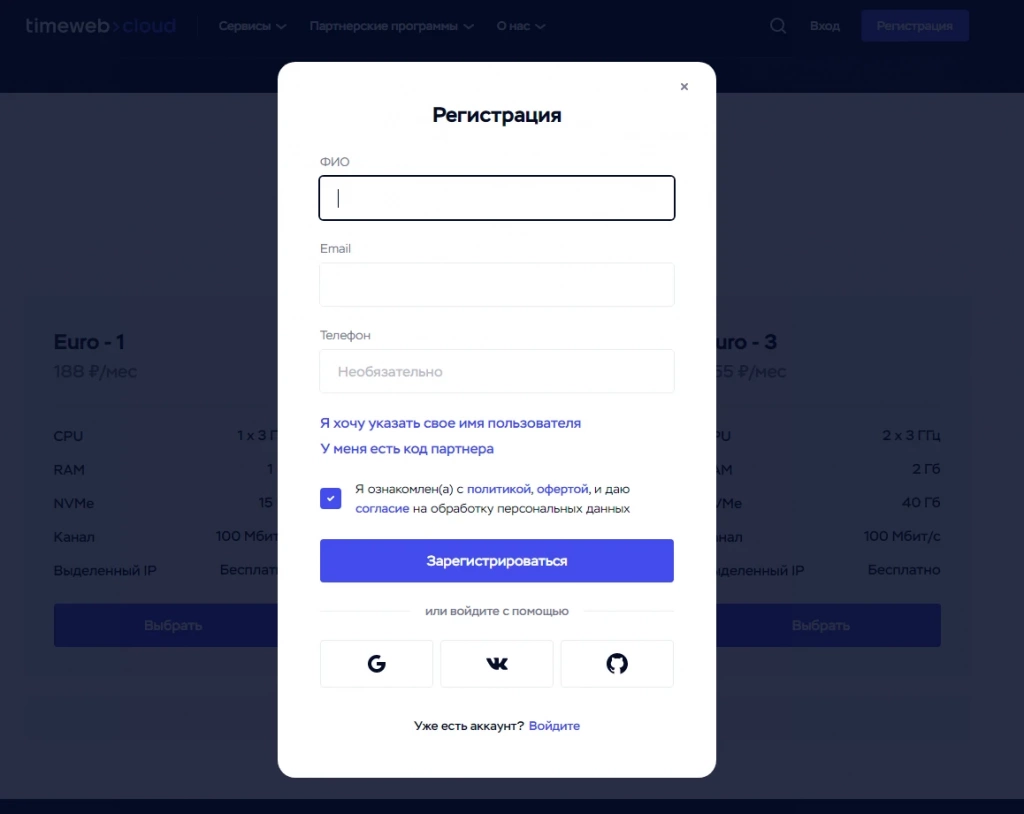

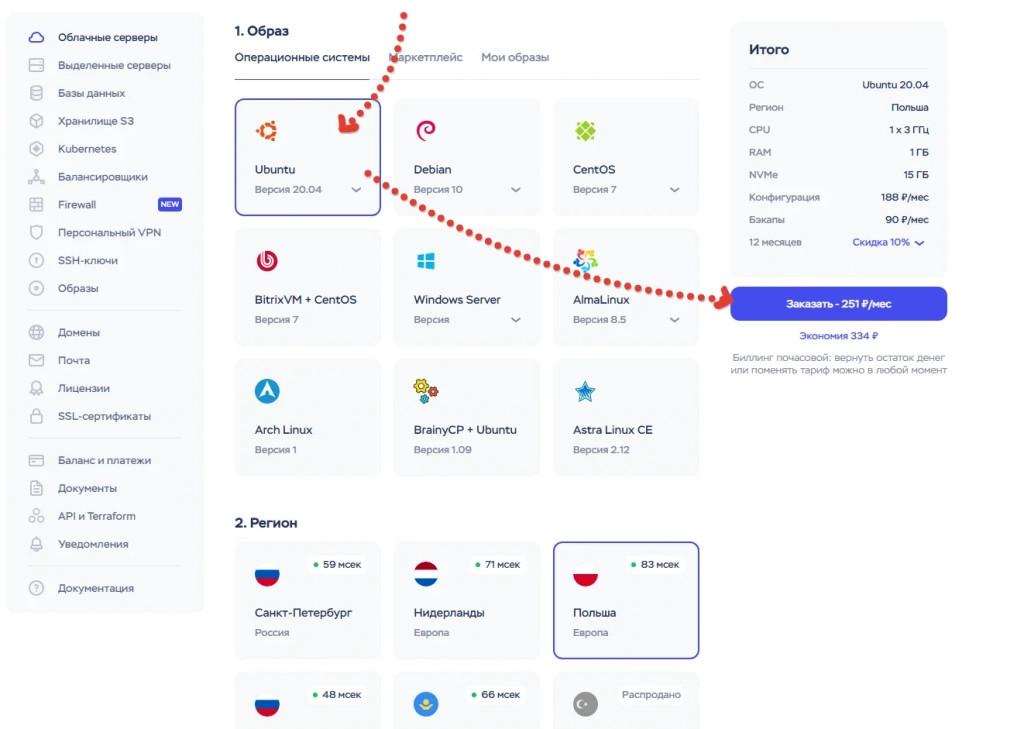

Смотрите, что вам ближе по ценам и по скоростям. У меня самый дешёвый тариф, и каких-либо сложностей со скоростями я не испытываю. После выбора вам нужно будет зарегистрировать и подтвердить выбор сервера:

Выберите нужный срок действия.

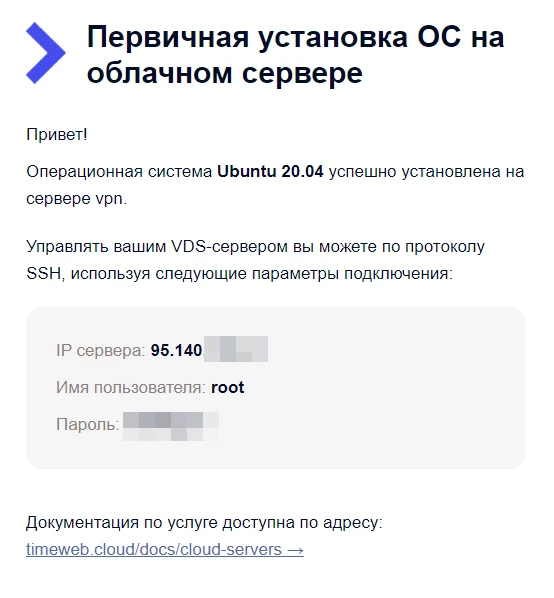

Создание туннеля для VPN-клиентаСразу после оплаты на указанную почту придёт несколько писем от хостера. Одно из них будет содержать данные для доступа к серверу SSH. Но поскольку операционная система Ubuntu, вы её выше выбрали устанавливается на виртуальную машину какое-то время. Минут пять. Через 5 минут открывайте Командную строку: если вы пользуетесь Windows сочетание клавиш Win + R, а затем в открывшемся окне набрать cmd и нажать на Enter, либо Терминал, если вы пользуетесь macOS. Его можно найти, просто набрав нужное слово в Launchpad: Также открывайте пришедшее письмо — вы можете найти его в своём почтовом ящике по запросу SSH.

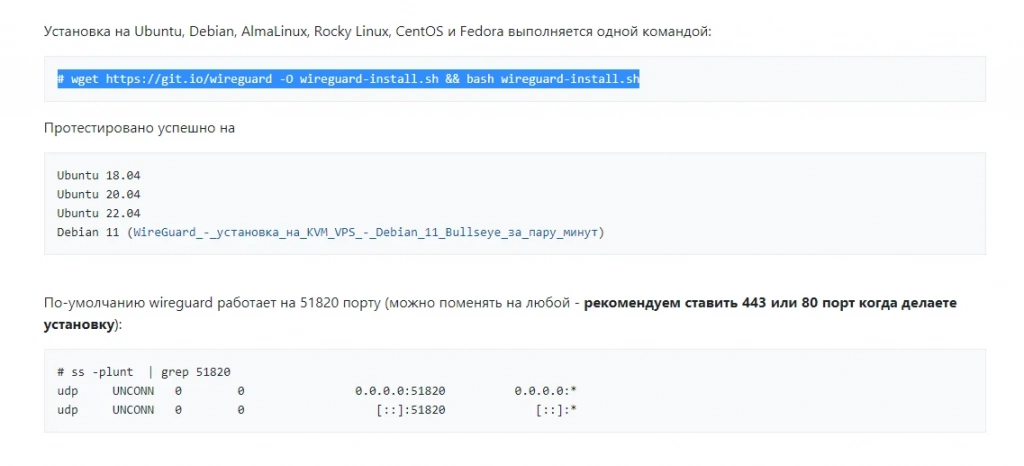

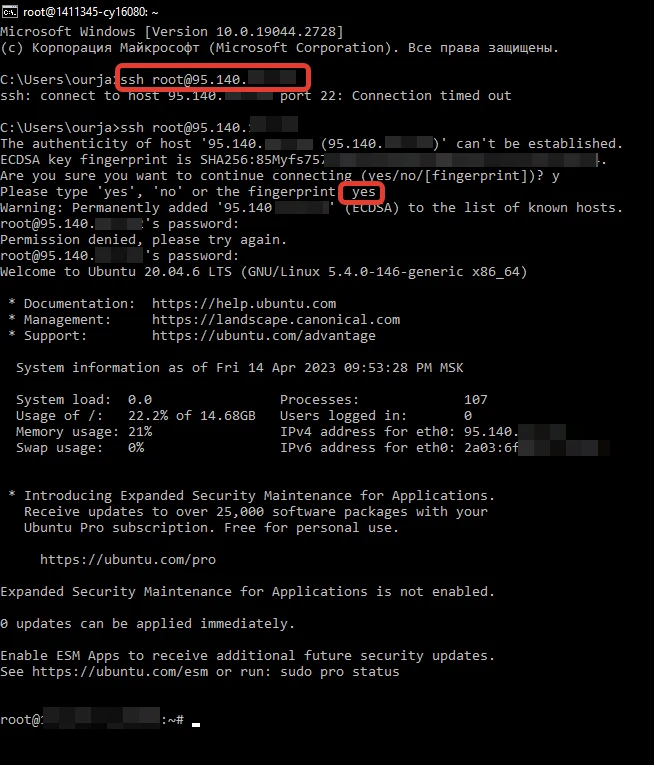

В «Терминале» или «Командной строке» вбейте следующий запрос: ssh root@[ваш IP-адрес]Тут важно соблюсти все пробелы или их отсутствие. Ваш IP-адрес вы можете найти в письме. Дальше вам потребуется ввести пароль. Ни «Терминал», ни «Командная строка» не отображают то, что вы его вводите. Поэтому тут придётся вслепую перепечатывать. Вот я пару раз ошибся, но в итоге всё получилось: Затем переходите по ссылке и копируйте эту строчку: wget https://git.io/wireguard -O wireguard-install.sh && bash wireguard-install.sh

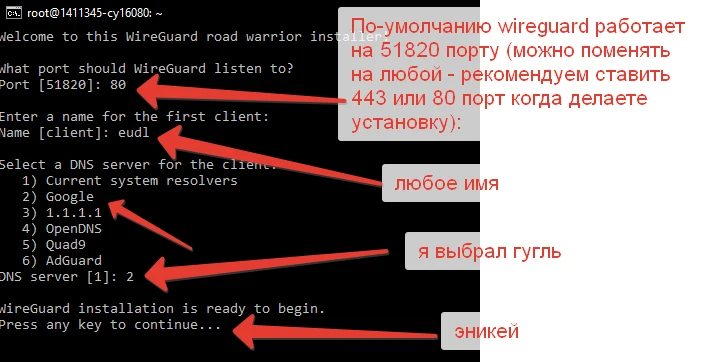

И просто её вставляйте нажатием на Ctrl + V либо Cmd + V: Жмите на Enter. После этого выберите Add a new client, нажав на 1 и подтвердив выбор клавишей Enter. После этого вам предложат выбрать имя для VPN-клиента — пишите на своё усмотрение, а также обязательно замените DNS. Я, например, выбираю гугловский: Снова жмите на клавишу Enter, после чего будет создан QR-код.

Добавление туннеля в VPN-клиентСкачивайте на смартфон приложение WireGuard. Это VPN-клиент, куда вы можете добавлять свои туннели. Вот ссылка на Android, а вот — на iOS.

В приложении нажмите на «+», а затем на «Создать из QR-кода». После чего вам предложат задать имя отсканированному туннелю:

Итак, теперь вы хацкер! У вас на смартфоне есть работающий VPN! Как перенести на компьютер или другой смартфон?Как я сказал выше, один туннель работает на одном устройстве. Поэтому если вы один и тот же туннель включаете на разных устройствах, то работать он будет только на одном из них. Поэтому всю эпопею с «Командной строкой» или «Терминалом» надо проделать заново, отсканировав QR-код смартфоном. После этого идите в настройки WireGuard, где выберите пункт «Экспорт zip-архива»: Вам будет предложено сохранить zip-архив со всеми туннелями в «Файлах» айфона или «Документах» Android-смартфона. Вы можете там же разархивировать архив и отправить удобным вам образом этот свежесозданный туннель в формате .conf. Например, документом через Telegram или AirDrop. Ссылку на Windows-приложение вы можете найти тут, а скачать WireGuard на macOS можно прямо в App Store. Открываете приложение. Оно выглядит как-то так: Слева снизу есть «+». Жмите на него и добавляйте туннель из файла: После этого у вас есть работающий VPN на компьютере! ВажноС помощью этого VPN-сервера не стоит качать торренты. Сами torrent-файлы — пожалуйста, а вот скачивать из них строго запрещено. Как только вы это сделаете, вас забанят на сервере, поэтому будьте аккуратны. ****************************************** UPD *************************************************

https://routerus.com/how-to-set-up-wireguard-vpn-on-ubuntu-18-04/ WireGuard — это современная технология VPN (виртуальная частная сеть) с самой современной криптографией. По сравнению с другими аналогичными решениями, такими как IPsec и OpenVPN , WireGuard быстрее, проще в настройке и более производительно. Это кроссплатформенный и может работать практически где угодно, включая Linux, Windows, Android и macOS. Wireguard — это одноранговая VPN; он не использует модель клиент-сервер. В зависимости от конфигурации одноранговый узел может действовать как традиционный сервер или клиент. WireGuard работает путем создания сетевого интерфейса на каждом одноранговом устройстве, которое действует как туннель. Одноранговые узлы аутентифицируют друг друга, обмениваясь и проверяя открытые ключи, имитируя модель SSH. Открытые ключи сопоставляются со списком IP-адресов, разрешенных в туннеле. Трафик VPN инкапсулируется в UDP. В этом руководстве мы настроим WireGuard на машине с Ubuntu 18.04, которая будет действовать как VPN-сервер. Мы также покажем вам, как настроить WireGuard в качестве клиента. Клиентский трафик будет маршрутизироваться через сервер Ubuntu 18.04. Эту настройку можно использовать в качестве защиты от атак «Человек посередине», анонимного просмотра веб-страниц, обхода контента с географическим ограничением или для обеспечения безопасного подключения ваших коллег к сети компании при удаленной работе. Содержание ПодготовкаВам понадобится сервер Ubuntu 18.04, к которому вы можете получить доступ как root или аккаунт с привилегиями sudo . Настройка сервера WireGuardВ этом разделе мы установим WireGuard на машину Ubuntu и настроим его для работы в качестве сервера. Мы также настроим систему для маршрутизации клиентского трафика через нее. Установка WireGuard в Ubuntu 18.04WireGuard включен в репозитории Ubuntu по умолчанию. Для его установки выполните следующие команды: sudo apt update WireGuard работает как модуль ядра, который скомпилирован как модуль DKMS. В случае успеха вы увидите следующий результат: Когда вы обновляете ядро, модуль WireGuard будет скомпилирован с новым ядром. Настройка WireGuard

WireGuard поставляется с двумя инструментами командной строки с именами Выполните следующую команду, чтобы сгенерировать открытый и закрытый ключи: wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Файлы будут созданы в каталоге Теперь, когда ключи созданы, нам нужно настроить туннельное устройство, которое будет маршрутизировать трафик VPN.

Устройство можно настроить либо из командной строки с помощью

Создайте новый файл с именем sudo nano /etc/wireguard/wg0.conf/etc/wireguard/wg0.conf

Интерфейс можно назвать как угодно, однако рекомендуется использовать что-то вроде include

sudo chmod 600 /etc/wireguard/{privatekey,wg0.conf}

После этого sudo wg-quick up wg0 Команда выдаст следующий результат:

Запустите sudo wg show wg0

Вы также можете запустить ip a show wg0 Чтобы запустить интерфейс WireGuard во время загрузки, выполните следующую команду: sudo systemctl enable wg-quick@wg0 Сеть сервера и настройка брандмауэра

Чтобы NAT работал, нам нужно включить переадресацию IP. Откройте sudo nano /etc/sysctl.conf/etc/sysctl.conf Сохраните файл и примените изменения: sudo sysctl -p

Если вы используете UFW для управления брандмауэром, вам необходимо открыть UDP-трафик на порт sudo ufw allow 51820/udp Вот и все. Одноранговый узел Ubuntu, который будет действовать как сервер, настроен. Настройка клиентов Linux и macOS

Инструкции по установке для всех поддерживаемых платформ доступны по адресу https://wireguard.com/install/ . В системах Linux вы можете установить пакет с помощью диспетчера пакетов распространения, а в macOS — с помощью Процесс настройки клиента Linux и macOS практически такой же, как и для сервера. Начните с создания открытого и закрытого ключей: wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Создайте файл sudo nano /etc/wireguard/wg0.conf/etc/wireguard/wg0.conf Настройки в разделе интерфейса имеют то же значение, что и при настройке сервера:

Одноранговый раздел содержит следующие поля:

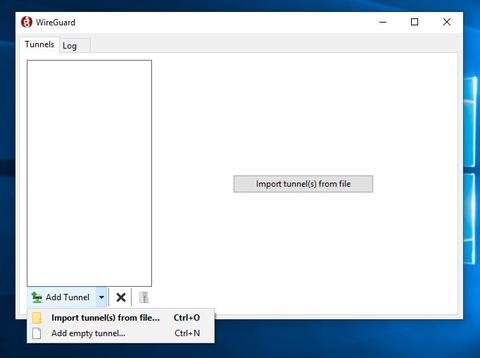

Если вам нужно настроить дополнительных клиентов, просто повторите те же шаги, используя другой частный IP-адрес. Настройка клиентов WindowsЗагрузите и установите пакет Windows msi с веб-сайта WireGuard . После установки откройте приложение WireGuard и нажмите «Добавить туннель» -> «Добавить пустой туннель…», как показано на изображении ниже:

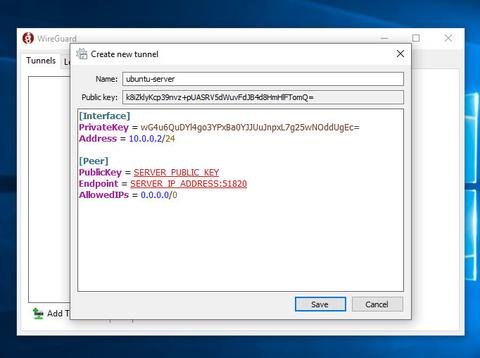

Пара публичных ключей создается автоматически и отображается на экране.

Введите имя туннеля и отредактируйте конфигурацию следующим образом: В разделе интерфейса добавьте новую строку для определения адреса туннеля клиента. В одноранговый раздел добавьте следующие поля:

После этого нажмите кнопку «Сохранить». Добавить однорангового клиента к серверуПоследний шаг — добавить клиентский публичный ключ и IP-адрес к серверу: sudo wg set wg0 peer CLIENT_PUBLIC_KEY allowed-ips 10.0.0.2

Обязательно измените После этого вернитесь на клиентский компьютер и откройте интерфейс туннелирования. Клиенты Linux и macOSНа клиентах Linux выполните следующую команду, чтобы открыть интерфейс: sudo wg-quick up wg0 Теперь вы должны быть подключены к серверу Ubuntu, и трафик с вашей клиентской машины должен проходить через него. Проверить соединение можно с помощью: sudo wg Вы также можете открыть свой браузер, ввести «what is my ip», и вы должны увидеть IP-адрес своего сервера Ubuntu.

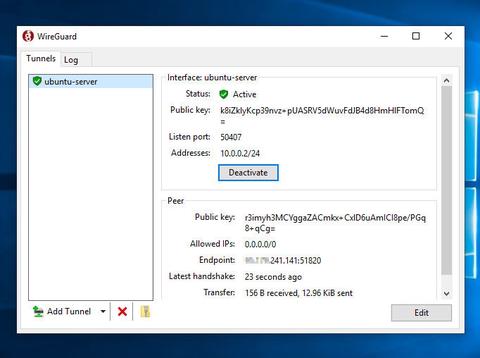

Чтобы остановить туннелирование, sudo wg-quick down wg0 Клиенты WindowsЕсли вы установили WireGuard в Windows, нажмите кнопку «Активировать». После подключения одноранговых узлов статус туннеля изменится на Активный:

ВыводыМы показали вам, как установить WireGuard на компьютер с Ubuntu 18.04 и настроить его как VPN-сервер. Эта настройка позволяет вам просматривать веб-страницы анонимно, сохраняя конфиденциальность ваших данных о трафике. Если вы столкнулись с какой-либо проблемой, не стесняйтесь оставлять комментарий. Битрикс VMУстановка и настройка виртуальной машины БитриксВиртуальная машина Битрикс, также известная как виртуальное окружение – это готовое официальное решение для развертывания и управления проектами, разработанными на платформе «1С-Битрикс». Основные компоненты виртуальной машины Bitrix:

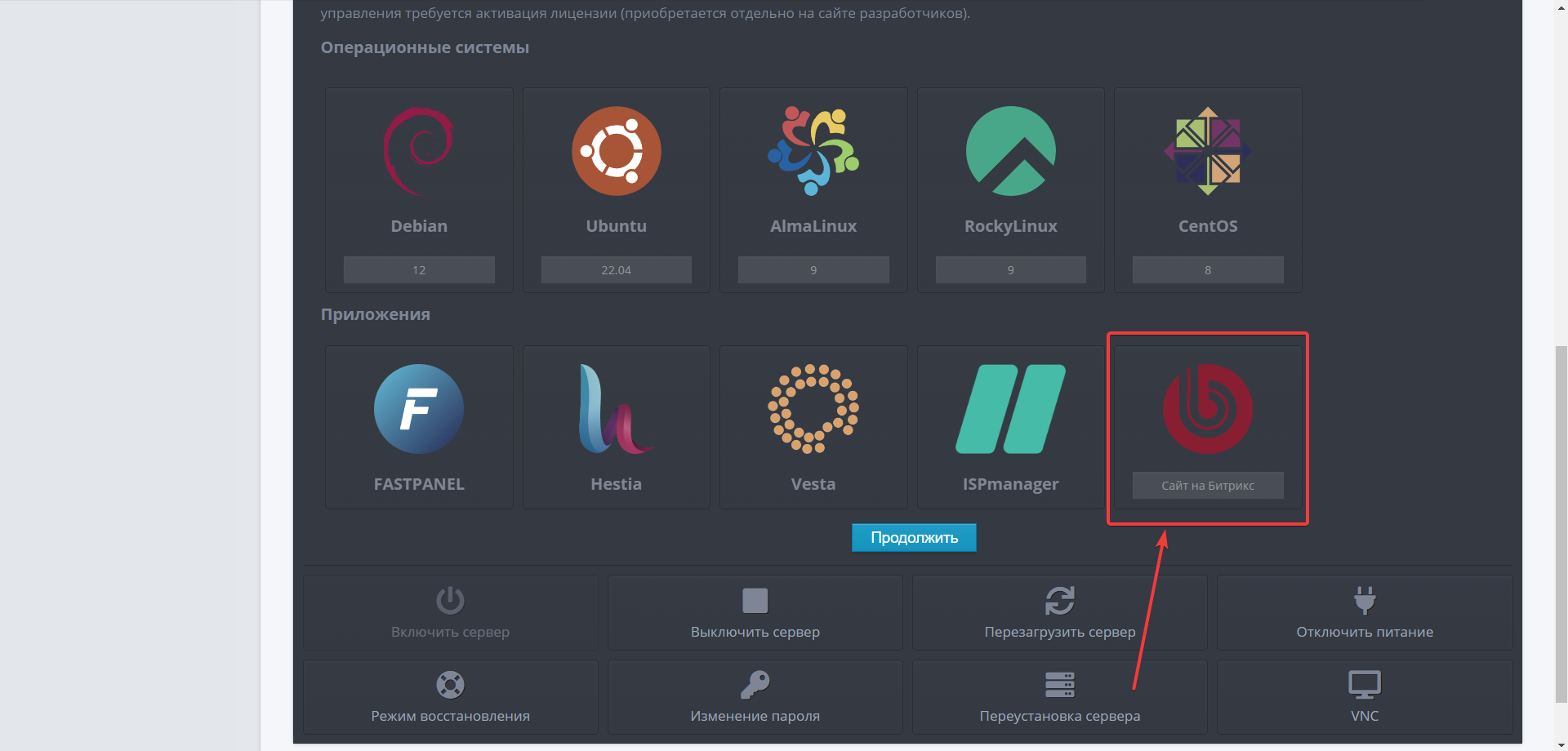

Виртуальная машина Битрикс используется различными организациями и веб-разработчиками для создания, тестирования и эксплуатации сайтов и интернет-проектов. Она подходит для проектов любого масштаба – от небольших сайтов до крупных корпоративных порталов и интернет-магазинов. Особенно полезна для тех, кто хочет минимизировать время и ресурсы, затрачиваемые на настройку и управление серверной инфраструктурой. Установка виртуальной машины БитриксУстановить Битрикс можно:

Скачайте и запустите установочный файл: Процесс установки может занимать некоторое время и выглядит следующим образом: Установка должна завершиться следующим сообщением: Проверить установленные компоненты можно командами:

Установка завершена, теперь необходимо выполнить первоначальную настройку. Для этого перезайдите по SSH, либо введите команду Далее нужно создать пул путем добавления локального сервера: На этом этапе нажмите «Enter», вводить ничего не требуется. Далее появится: Нажмите «1» и «Enter»:

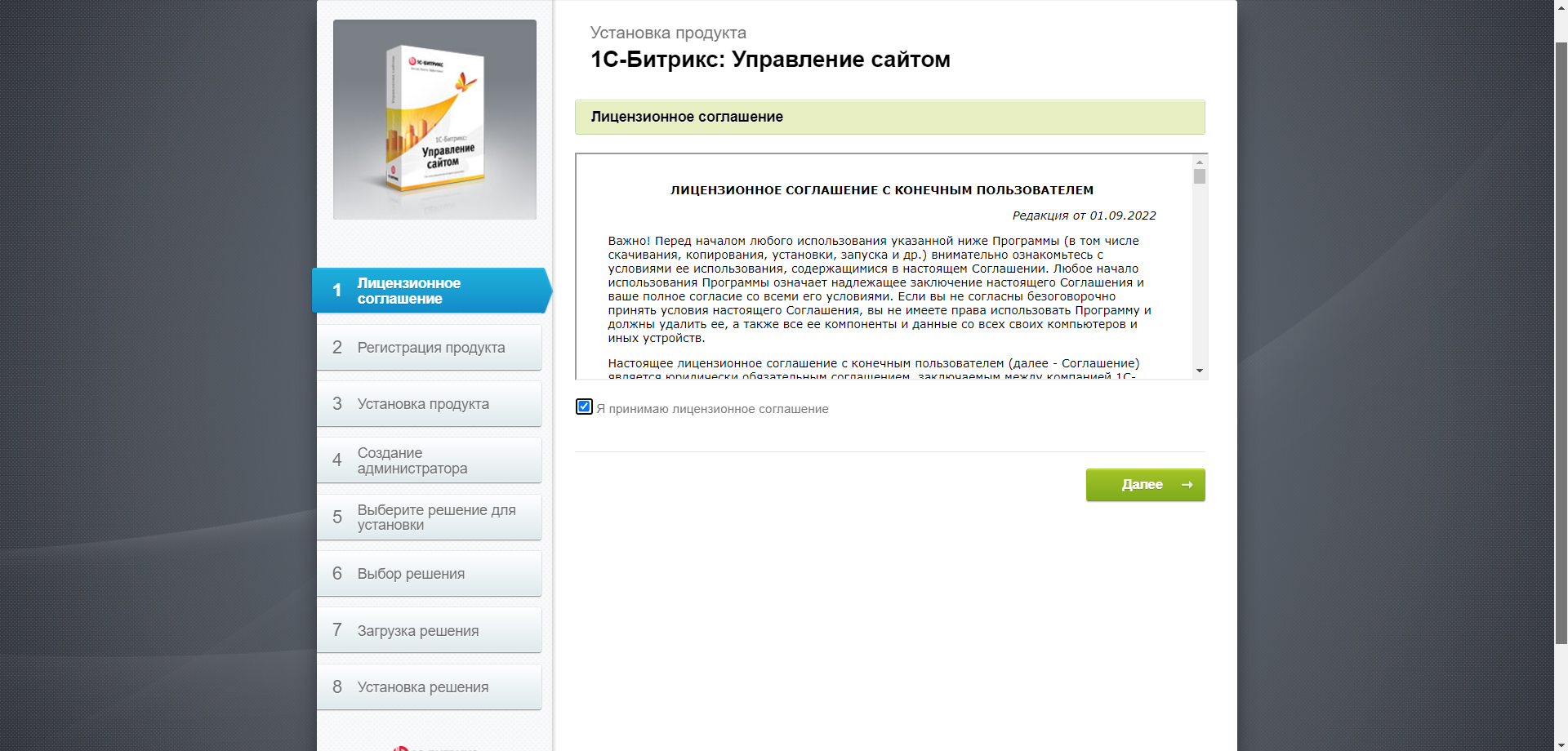

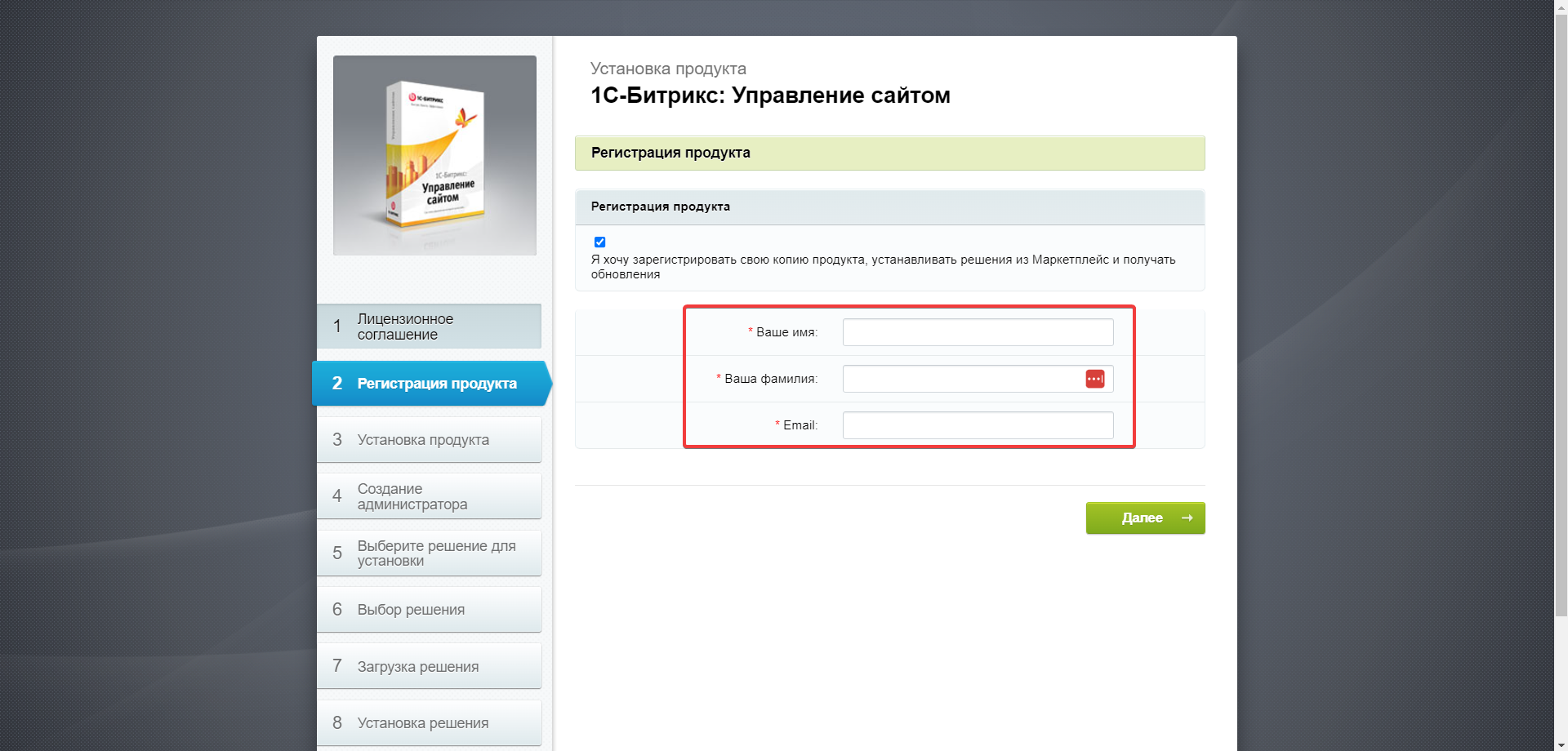

Когда будет выведена строка На этом установка окружения и его первоначальная настройка завершены. Установка первого сайта на виртуальной машине БитриксПо умолчанию система уже настроена для размещения сайта, база данных создана. Для завершения установки сайта нужно перейти по адресу прикрепленного домена, либо по IP-адресу сервера. Обратите внимание: завершить установку нужно незамедлительно, оставлять процесс незаконченным нельзя. Мошеннические роботы могут завершить установку и начать зловредную деятельность (рассылка спама, майнинг, исходящие атаки и прочее). Для завершения установки сайта нужно следовать инструкции установщика:

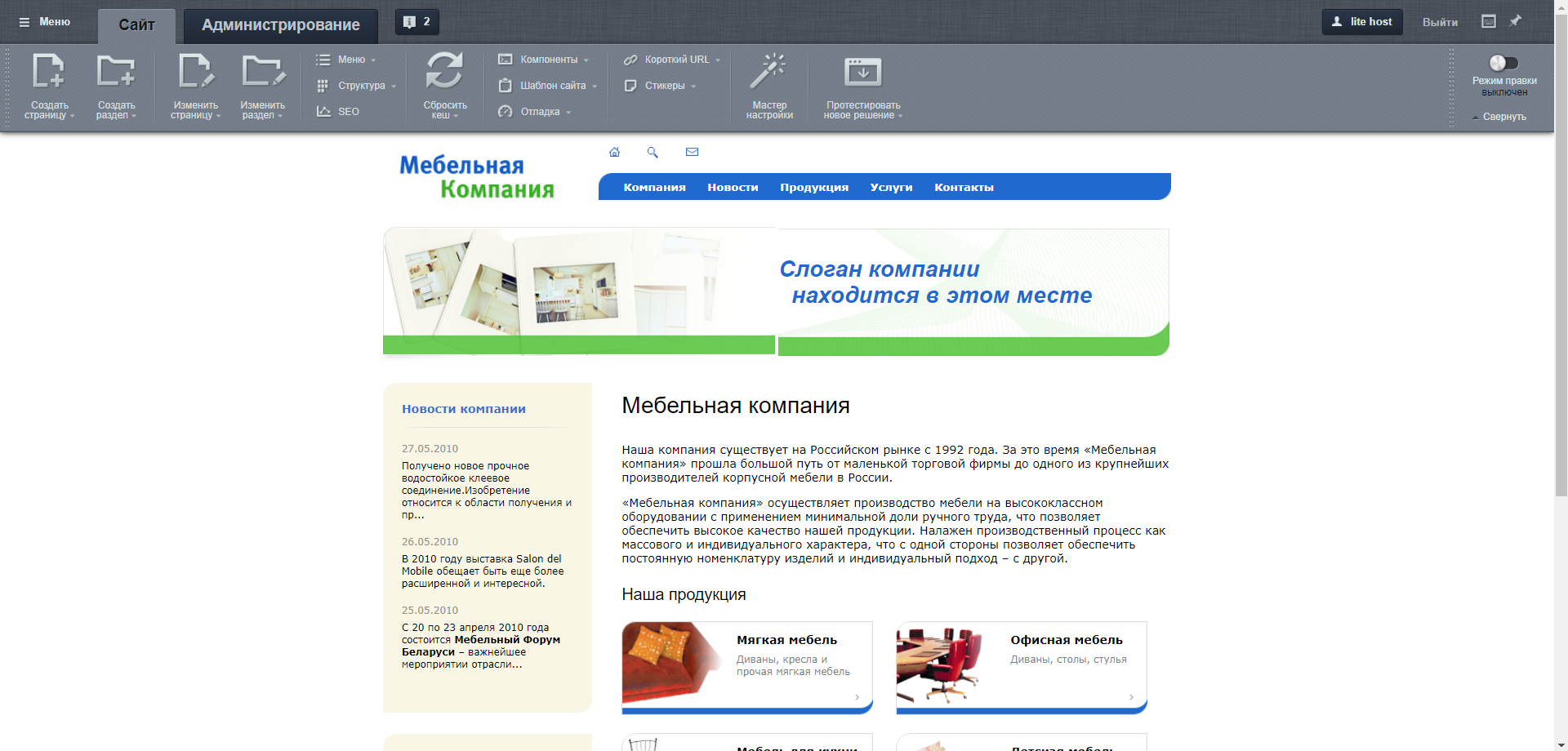

На этом этапе можете заполнить основные данные сайта. Установка завершена, можете перейти в панель администратора сайта для его редактирования. Файлы первого сайта расположены в каталоге /home/bitrix/www, база данных обычно имеет название sitemanager. Работа файлами сайта должна производиться через SFTP из-под пользователя bitrix. Подключение по FTP в виртуальной машине Битрикс не предусмотрено. Как добавить сайт на Битрикс

Добавление новых сайтов производится через меню виртуальной машины. Авторизуйтесь по SSH. Если после авторизации меню не запустилось, вызовите его командой

При выборе «link» сайт будет работать на базе ядра основного сайта в /home/bitrix/www (либо иного, который будет введен). В таких случаях обычно не требуется дополнительная лицензия. При выборе «kernel» будет установлен отдельный сайт со своим ядром и отдельной базой данных.

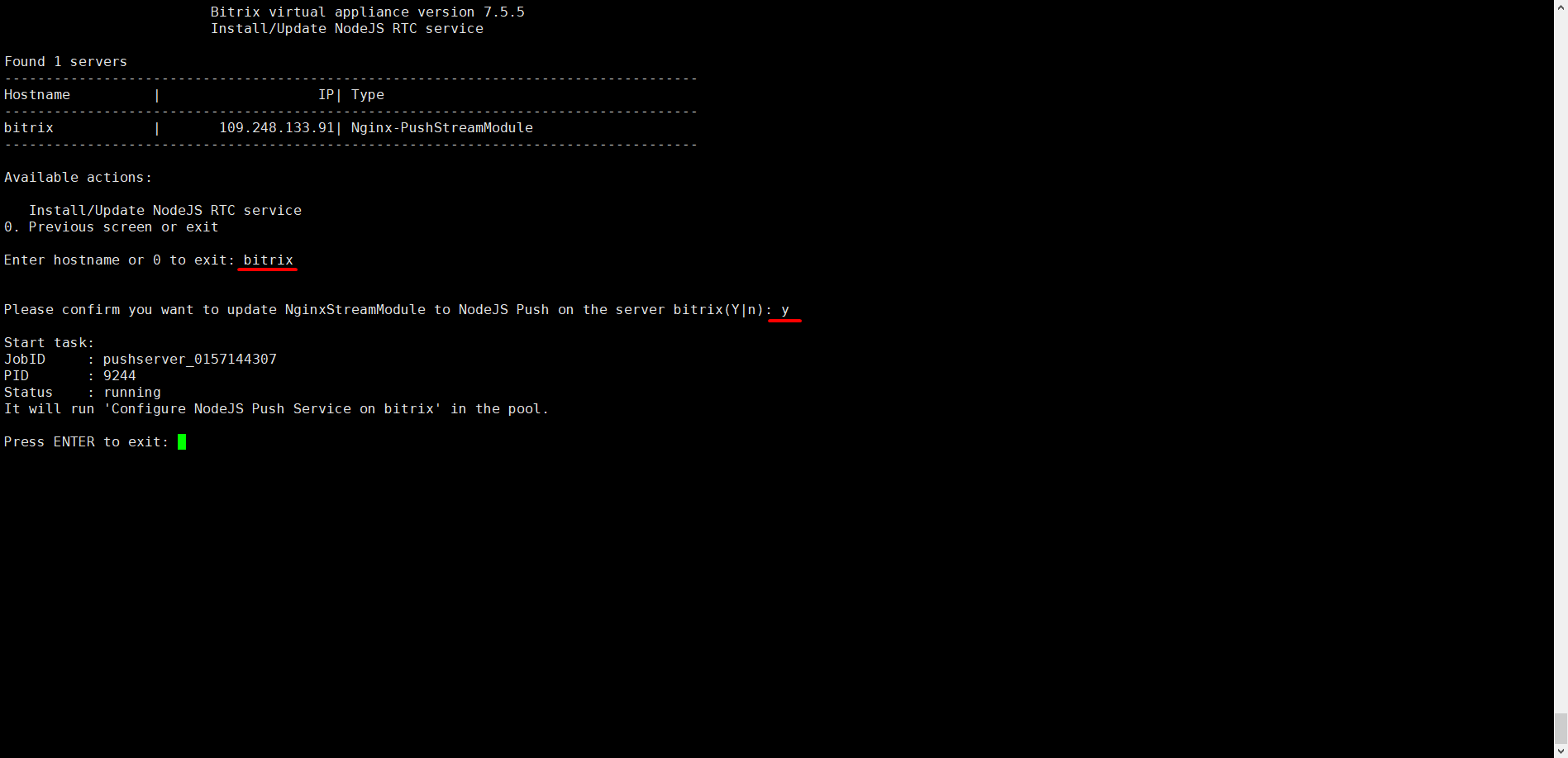

Дополнительные сайты размещаются в каталоге Установка Push & Pull сервераPush & Pull сервер необходим для мгновенного взаимодействия между собой многих инструментов продуктов. Его установка обязательна при использовании корпоративного портала.

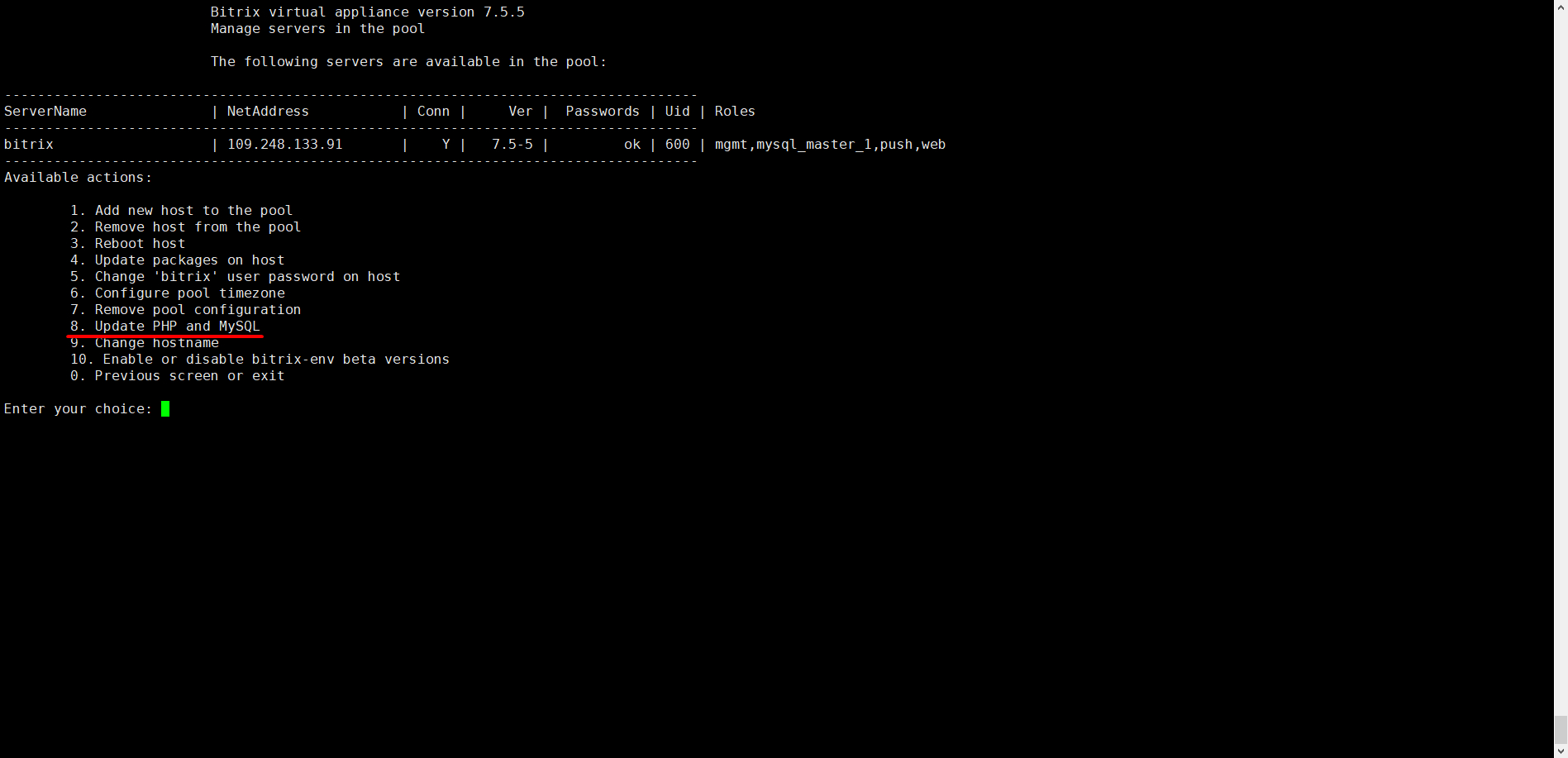

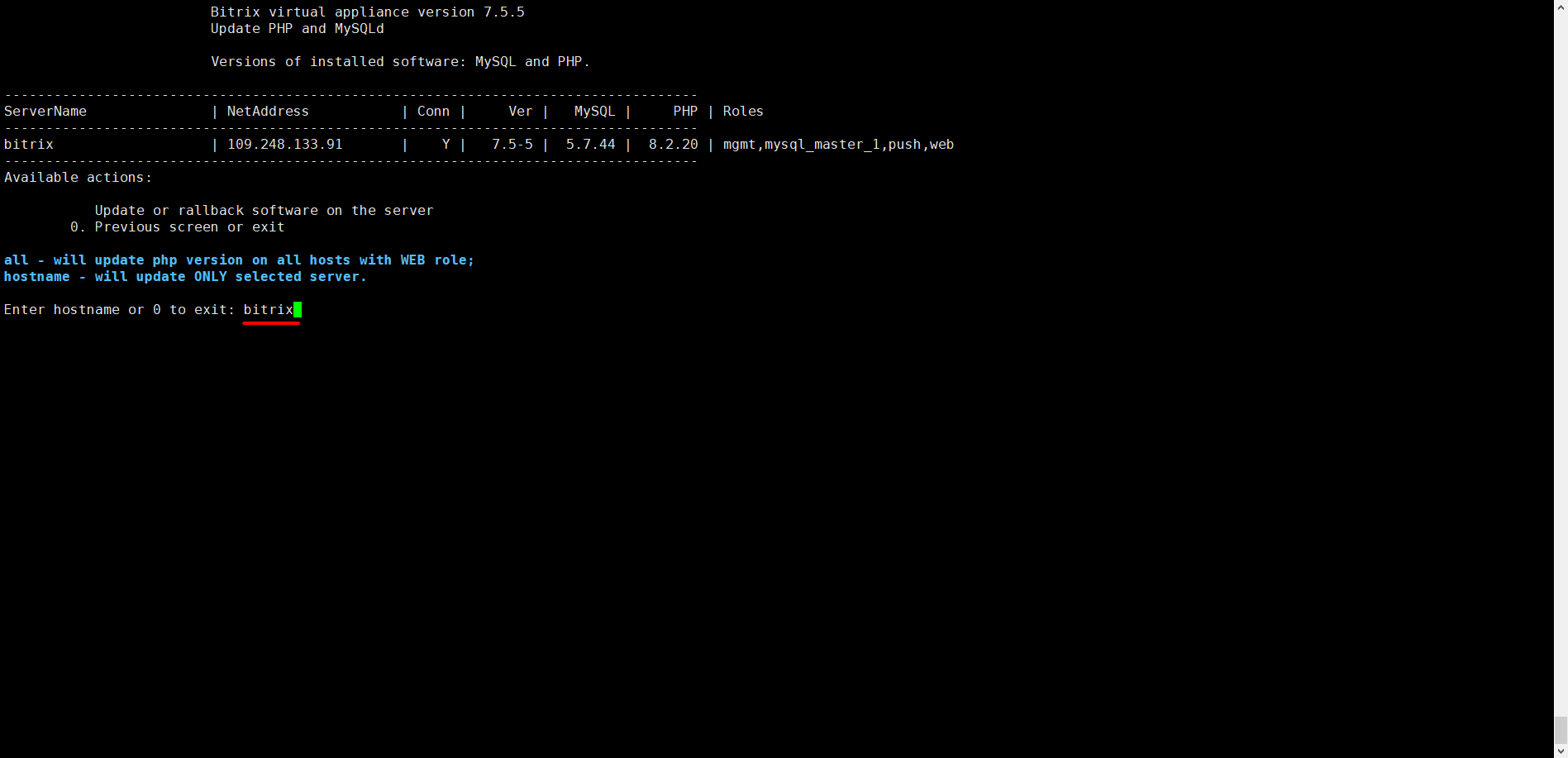

Установка будет завершена примерно в течение 10 минут. Проверить работу сервера Push & Pull можно в разделе «Инструменты» - «Проверка системы» - «Работа портала» - «Выполнить проверку» (доступно только для корпоративных порталов). Изменение версии PHPВ стартовом меню выберите:

Проверить версию PHP можно через сайт в разделе «Настройки» - «Производительность» - «PHP». Как установить сертификат безопасностиУстановка бесплатного сертификатаБесплатный сертификат от Let's Encrypt можно выпустить через меню виртуальной машины.

Выпуск сертификата обычно занимает не более 5 минут. Если в течение этого времени сайт не стал доступен через защищенное соединение, значит выпуск завершился ошибкой.

Причины ошибки можно увидеть в файле Проблемы выпуска или продления сертификатовНаиболее частые причины проблем с выпуском сертификата:

Отдельно отметим особенность выпуска и продления сертификатов в виртуальном окружении. Если на сервере какой-то из размещенных сайтов недоступен и для него ранее был подключен сертификат, то из-за этого могут быть проблемы с выпуском новых сертификатов и продлением существующих (это особенность dehydrated и настроек виртуального окружения Битрикс).

В данном случае нужно перейти в каталог Подключение платного сертификата SSL на БитриксСоздайте файл в каталоге /etc/nginx/ssl (это можно сделать через файловый менеджер из-под пользователя root) с произвольным именем (в нашем случае default.pem). В файл поместите сертификат сайта, приватный ключ и цепочку сертификатов издателя. Далее в меню виртуальной машины Bitrix:

Далее трижды укажите путь до файла с сертификатом (будет запрошен путь к ключу, сертификату и цепочке сертификатов). Подтвердите установку. Настройка перенаправления на защищенное соединениеВ меню виртуальной машины выберите:

Укажите сайт (для сайта по умолчанию укажите default) и подтвердите запрет доступа через незащищенное соединение. Настройка почтового сервера на Bitrix

Если выполнена установка из нашего шаблона, то достаточно в файле

При выполнении чистой установки для отправки писем через этот же сервер установите

Создайте файл Для отправки писем можно использовать сторонние сервисы от Google или Яндекс, в данном случае устанавливать локальный почтовый сервер Postfix не требуется.

Для отправки через Яндекс создайте файл

Для отправки через Яндекс создайте файл

В приведённых примерах замените адрес

При проблемах с отправкой писем нужно смотреть журнал Отметим, что для корректной работы почты обычно требуется скорректировать PTR-запись для IP-адреса сервера (это можно сделать через поддержку хостинга), а также прописать SPF-запись для домена, указанного в качестве отправителя. Преимущества использования виртуальной машины Битрикс

Это один из лучших инструментов для профессионалов, работающих с платформой «1С-Битрикс». Единственный его минус в том, что окружение базируется на операционной системе CentOS 7, срок поддержки которой истекает в июне 2024 года. Разработчики до сих пор не предложили какие-либо варианты перехода на другие, более актуальные операционные системы. |